Compliance garantiert keine Sicherheit

Erst Sicherheit, dann Compliance: Ein statisches Security-Programm vermittelt ein falsches Gefühl der Sicherheit

Gemeinsamkeiten verschiedener Richtlinien als Grundlage für IT-Sicherheit nehmen und automatisch zur Compliance gelangen - HSMs können sensible Daten schützen

Von Paul Reymann (*)

(06.08.09) - Im Compliance-Wettrennen mit internationalen Gesetzgebungen und Richtlinien bleibt die IT-Sicherheit nur zu oft auf der Strecke. Der amerikanische Compliance-Experte Paul Reymann empfiehlt, die Gemeinsamkeiten verschiedener Richtlinien als Grundlage für IT-Sicherheit zu nehmen, um Kopfschmerzen zu vermeiden und automatisch zur Compliance zu gelangen.

Unternehmen erkennen, dass ein statisches Security-Programm ein falsches Gefühl der Sicherheit vermittelt. Alle Unternehmen sollten ihre Risiken ständig analysieren, um die Effektivität und die Kosten der bestehenden Kontrollmechanismen zu prüfen.

Sicherheit, nicht Compliance, ist das primäre Ziel

Obwohl Compliance als wichtiger Faktor Beachtung verdient, garantiert Compliance keine Sicherheit. So könnten Datenpannen trotzdem zu Rechtsklagen und Strafen führen.

Ein Beispiel ist die amerikanische Lebensmittelkette Hannaford Bros., deren zertifizierte Compliance mit dem Payment Card Industry Data Security Standard (PCI DSS) nicht vor einer Datenpanne mit 4,2 Millionen Kredit- und Debitkartennummern schützte. Gegen das Unternehmen wurden mehrere Klagen wegen Fahrlässigkeit und Vertragsbruch eingereicht. Hannaford gab danach bekannt, verschiedene neue Sicherheitsmaßnahmen einführen zu wollen.

Das Compliance-Jahrzehnt: Bewährte IT-Methoden werden zu Gesetzen

Mit dem gesteigerten Bewusstsein für Datenschutz und Sicherheit bei Kunden, Unternehmen und gewählten Volksvertretern wurden traditionelle bewährte Methoden, auch Best Practices genannt, zu neuen Gesetzen und Richtlinien, die höhere Standards für den Betrieb, die Sicherheit und das Risikomanagement definieren und von betroffenen Unternehmen erfüllt werden müssen. Dadurch wird sichergestellt, dass die Grundsätze der Unternehmensführung, die internen Kontrollen, die Netzwerkinfrastruktur, Geschäftsprozesse und der tägliche Betrieb fehlerfrei und sicher sind. Neue Gesetze und Regeln diktieren den Unternehmen nun, wie sie innerhalb der eigenen Strukturen sowie mit Partnern und Kunden sicher zu arbeiten, zu kommunizieren und zu kooperieren haben.

Unternehmensweite Compliance und betriebliches Risikomanagement sind keine freiwilligen, weisen Entscheidungen mehr – sie sind der erwartete Standard. Organisationen werden dazu angehalten, Sicherheitsmaßnahmen und interne Kontrollverfahren einzuführen, um Gesetzen zu entsprechen

Mit strategischer Sicherheit zur Compliance

Eine Gemeinsamkeit dieser Regeln und Gesetzen ist der Anspruch, bei der strategischen Planung Geschäftsentscheidungen zu IT-Prozessen, Anwendungen, Informationen, Technologien, Einrichtungen und Sicherheit vorausdenkend zu sein. Die Fähigkeit, diese Anforderungen zu erfüllen, ist von signifikanter Bedeutung für den kurz- und langfristigen Erfolg eines Unternehmens.

Das Compliance-Jahrzehnt bedeutet für Unternehmen in allen Branchen große Anstrengungen, um höhere Transparenz sowie bessere Betriebsführung, Korrektheit und Verantwortlichkeit zu erreichen. Jedes Unternehmen und jede Behörde muss alle Geschäftsprozesse identifizieren, verfolgen und prüfen und gleichzeitig ein starkes und wirksames Programm für Datenschutz betreiben, um Compliance im Geschäftsbetrieb zu gewähren.

Doch das Jahrzehnt der Compliance geht nicht etwa zu Ende. Die Gesetzgeber sind weiter dabei, neue Kriterien zum Schutz von Kundendaten zu diskutieren und zu verabschieden. Diese Richtlinien zu ignorieren und nichts zu tun ist keine Option. Kluge Manager setzen neue Richtlinien zügig um und profitieren so von den Erfahrungen anderer.

Fokus auf die Gemeinsamkeiten

Führende Unternehmen haben als erste die Initiativen für Informationssicherheit und Risk Management erkannt, die sich aus den allgemein anerkannten Best Practices entwickelt haben. Die Best Practices von gestern, die nur von wenigen umgesetzt wurden, sind mittlerweile zu bindenden Richtlinien geworden. Die ersten Anwender dieser Best Practices erkannten, dass sie mit einem einfachen, aber umfassenden Ansatz eines automatisierten Risikomanagements mehrere Probleme auf einmal lösen.

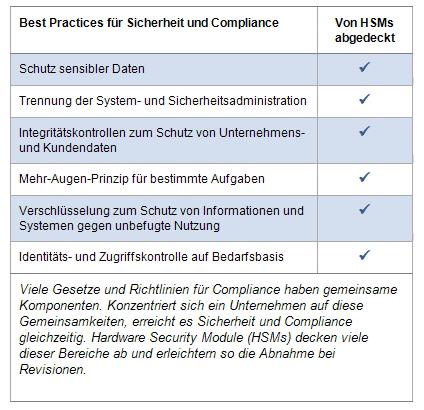

Mit einer Unternehmenskultur der ständigen Risikoanalyse, die auf automatisierte Lösungen und die Verantwortlichkeit und Aufmerksamkeit der Angestellten setzt, erreichten sie implizit Compliance – ohne ein spezielles Projekt für jede Richtlinie einführen zu müssen. Mit dieser Strategie der ständigen Compliance konnten sie Kapital aus der Gemeinsamkeit der meisten Regelungen schlagen – der Best Practice im Sicherheitsbereich. Beispielsweise wird ein Unternehmen, das die Sicherheitsmaßnahmen aus der untenstehenden Tabelle implementiert, viele der zuvor genannten Datenschutzrichtlinien erfüllen und dabei stets das finanzielle Risken minimieren.

Die Implementierung von anerkannten Sicherheitstechnologien und Best Practices im Bereich der Personalsicherheit und der Compliance versetzt Unternehmen in eine gute Position für die nächste Welle mit Prüfungen und Angriffen und senkt gleichzeitig die Betriebskosten.

Hardware Security Modules lösen Betriebs- und Sicherheitsprobleme

"Hardware Security Modules", kurz HSMs, sind Geräte, die helfen können sensible Daten zu schützen. Sie sind ebenfalls geeignet, die Durchsetzung von bestimmten Sicherheitsrichtlinien technisch umzusetzen.

Durch den Einsatz von Sicherheitskontrollen mit Hilfe eines HSMs können Sie zudem die Stetigkeit Ihres Geschäftsbetriebs sicher stellen. Diese konsistente Beständigkeit stellt sicher, dass die Angestellten und Kunden Zugriff auf die notwendigen Informationen und Ressourcen hat, wenn sie benötigt werden. Das hilft Ihnen, ihre Verdienstmöglichkeiten und die Profitabilität ihres Unternehmens zu steigern. Außerdem werden dadurch Kosten verringert, die durch Ausfälle und ungeplante Unterbrechungen auftreten.

HSMs helfen außerdem, die Integrität von Daten zu wahren und geben dem Management die Sicherheit, dass kritische Entscheidungen auf der Grundlage präziser und verlässlicher Informationen getroffen werden.

Anwendungsbereiche von HSMs

HSMs werden normalerweise für zwei Arten von Geschäftsanwendungen eingesetzt – elektronischer Zahlungsverkehr wie bei Geldautomaten und Kassenterminals sowie für allgemeine Zwecke wie Zertifizierungsstellen, Datenbankverschlüsselung und sichere Webservices.

Die Fähigkeit eines HSM, die Sicherheit und Integrität von Daten sicher zu stellen, macht es zu einem effektiven Teil der Architektur, die jedes Unternehmen zum Schutz seiner Daten benötigt.

HSM Best Practices bringen Compliance

Mit HSMs können Unternehmen:

>> Eine sichere Plattform zur Verarbeitung von Geschäfts- und Kundendaten bieten

>> Daten nur bei begründetem Bedarf zur Verfügung stellen

>> Die Aufgaben der System- und Sicherheitsadministration trennen

>> Ein Mehr-Augen-Prinzip für bestimmte Aufgaben einrichten

Die Aufgaben eines HSMs sind die sichere Verschlüsselung sensibler Daten bei deren Erzeugung, Speicherung, Übertragung und Nutzung. HSMs bieten logischen, physischen und virtuellen Schutz sensibler Informationen vor unbefugter Nutzung und betrügerischen Absichten. (Thales Information Systems Security: ra)

Autorenhinweis:

(*) Der Beitrag stammt aus dem Whitepaper über "Compliance und Sicherheit in Unternehmen". Paul Reymann ist ein führender Experte für Compliance und ein Mitautor des Gramm-Leach-Bliley Acts zum Datenschutz in U.S. Finanzinstituten.

Thales: Kontakt und Steckbrief

Der Informationsanbieter hat seinen Kontakt leider noch nicht freigeschaltet.