GoBS und Access Management

GoBS verpflichtet, geschäftskritische Daten vor unberechtigtem Zugriff und Veränderung zu schützen

Die geforderte Datensicherheit kann nicht von einer einzigen Sicherheitslösung gewährleistet werden

Von Marc van Zadelhoff, Vice President of Marketing and Business Development von Consul risk management

(24.11.06) - Unternehmen sind gemäß der „Grundsätze ordnungsmäßiger DV-gestützter Buchführungssysteme“ (GoBS) dazu verpflichtet, geschäftskritische Daten vor unberechtigtem Zugriff und Veränderung zu schützen. Viele Unternehmen tun sich jedoch schwer, das Zugriffsverhalten der Anwender in dem vom Gesetzgeber geforderten Umfang zu überwachen und zu dokumentieren. Grund: die rechtsverbindlichen Richtlinien geben keine konkrete Hilfestellung, wie das nötige Sicherheitslevel erreicht werden kann.

In Absatz 5.1 der GoBS betont der Gesetzgeber die Notwendigkeit eines durchdachten Sicherheitskonzepts: "Die starke Abhängigkeit der Unternehmung von ihren gespeicherten Informationen macht ein ausgeprägtes Datensicherheitskonzept für das Erfüllen der GoBS unabdingbar". Besonders wichtig sind dabei Sicherheitslösungen, die die eingesetzten Datenbanken wie beispielsweise Oracle, MS SQL und DB2 vor unberechtigtem Zugriff schützen.

Aufgrund der komplexen Aufgabenstellung kann die geforderte Datensicherheit nicht von einer einzigen Sicherheitslösung gewährleistet werden. In der Praxis besteht eine entsprechende Sicherheitsinfrastruktur daher aus einem Mix komplementärer Einzelkomponenten. Diese helfen nicht nur dabei, vertrauliche Daten vor unberechtigtem Zugriff zu schützen, sondern bieten einen umfassenden Blick auf die Netzwerkaktivitäten sämtlicher Anwender. Verdächtige oder unerlaubte Aktionen lassen sich so rechtzeitig erkennen und stoppen – die Integrität der gespeicherten Daten bleibt gewahrt. Darüber hinaus bilden detaillierte Reports das Zugriffsverhalten der Benutzer ab und erleichtern so die Analyse sicherheitsrelevanter Vorfälle.

Was muss gesichert werden?

Während die GoBS in erster Linie den Umgang mit steuerlich relevanten Daten regelt und damit hauptsächlich auf die Prüfbarkeit der Buchhaltung abzielt, weitet das Gesetz zur Kontrolle und Transparenz im Unternehmensbereich (KonTraG) die Notwendigkeit des Datenschutzes auf alle unternehmenskritischen Daten aus. Ergänzend zum § 91 Abs. 2 des Aktiengesetzes verpflichtet KonTraG den Vorstand eines Unternehmens bei Strafandrohung dazu, "geeignete Maßnahmen zu treffen, insbesondere ein Überwachungssystem einzurichten, damit den Fortbestand der Gesellschaft gefährdende Entwicklungen früh erkannt werden". Zu diesen Risiken zählt nicht zuletzt der unbefugte Zugriff auf "die Informationen, an deren Sicherheit und Schutz das Unternehmen ein Eigeninteresse hat" (GoBS, Absatz 5.2). Neben den Finanz- und Personaldaten müssen deshalb auch alle anderen vertraulichen Informationen wie Konstruktionspläne oder Strategiepapiere gegen Missbrauch geschützt werden.

Missbrauch verhindern – aber wie?

"Informationen sind […] vor unberechtigten Veränderungen zu schützen. Über die Anforderungen der GoBS hinaus sind die sensiblen Informationen des Unternehmens auch gegen unberechtigte Kenntnisnahme zu schützen" (GoBS, Absatz 5.3). Der Gesetzgeber geht allerdings nicht näher darauf ein, welche Sicherheitslösungen Daten zuverlässig vor unberechtigter Veränderung und unerlaubtem Einblick schützen: "Wie im einzelnen Unternehmen die erforderte Datensicherheit hergestellt und auf Dauer gewährleistet werden kann, ist von den im Einzelfall gegebenen technischen Bedingungen sowie den sich aus diesen ergebenden Möglichkeiten abhängig" (GoBS, Absatz 5.5). Datenbanklösungen bieten beispielsweise die Möglichkeit, die gespeicherten Daten nach bestimmten Kriterien nur einzelnen Benutzergruppen zugänglich zu machen. Dazu werden so genannte "Views" definiert, die der Aufgabe und Position des Anwenders entsprechen. Über einen "View" wird bestimmt, welche Informationen der jeweilige Benutzer einsehen kann.

Zuvor müssen jedoch Zugriffsrechte oder "Grants" für die einzelnen Benutzergruppen bestimmt und den einzelnen Anwendern zugeordnet werden. Allerdings ist es sehr aufwändig, die Zugriffsrechte auf Anwenderebene zu verwalten. Deswegen werden Zugriffsrechte für Datenbanken nach Benutzergruppen und nicht für Einzelpersonen vergeben. Dies kann jedoch zu Problemen führen: Da Mitarbeiter im Laufe ihrer Unternehmenszugehörigkeit meist verschiedene Positionen ausüben oder irgendwann aus der Firma ausscheiden, müssen sich die mit den Passwörtern verbundenen Rechte und Rollen automatisch aktualisieren oder löschen lassen. Geschieht dies nicht, sind Sicherheitslücken durch tote Accounts vorprogrammiert. Diese Schwachstellen können unbemerkt ausgenutzt werden, um Daten entgegen der Sicherheitspolicy zu verbreiten, zu verändern oder zu löschen.

Identity und Access Management sorgt für Ordnung

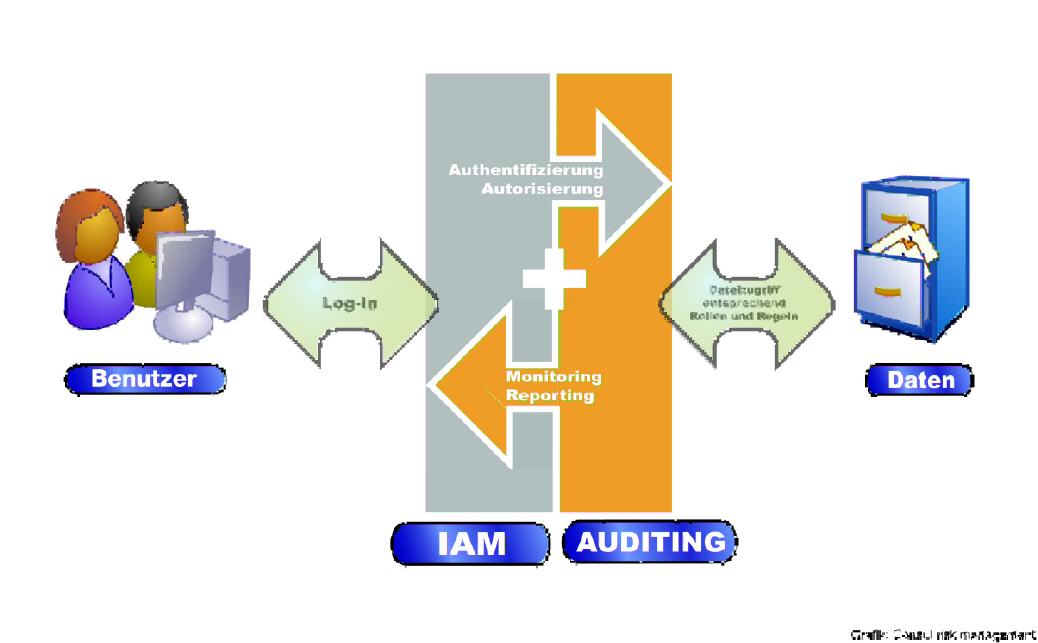

Eine effektive und sichere Lösung für die Vergabe und Verwaltung von Zugriffsrechten ist das Identity und Access Management (IAM): Mit IAM-Lösungen wird für jeden Benutzer ein digitales Anwenderprofil erstellt. Wie ein Reisepass weist dieses Profil den Mitarbeiter beim Log-In gegenüber dem System aus. Dazu werden im Anwenderprofil neben dem Benutzernamen und dem Passwort auch Informationen zu den jeweiligen Aufgaben des Anwenders im Unternehmen erfasst. Entsprechend dieser Vorgaben erhält der Mitarbeiter individuelle Zugriffsrechte auf die für ihn arbeitsrelevanten Daten und Applikationen. IAM trägt so dazu bei, den "Schutz der Informationen gegen unberechtigte Veränderungen [...] durch wirksame Zugriffs- bzw. Zugangskontrollen zu gewährleisten".

Diese sind so zu gestalten, "dass nur berechtigte Personen in dem ihrem Aufgabenbereich entsprechenden Umfang auf Programme und Daten zugreifen können" (GoBS, Absatz 5.5.1). Anders als bei Einzellösungen, bei der für jede Anwendung Identitäten und Rechte separat verwaltet werden müssen, bietet ein unternehmensweites IAM zudem einen einheitlichen und umfassenden Blick auf alle registrierten Benutzer. Zwar verhindert die Lösung den unerlaubten Zugriff auf Anwendungen und Daten – gegenüber dem Missbrauch durch autorisierte Benutzer ist das Zugangs- und Benutzermanagement jedoch machtlos.

Auditing zeichnet sämtliche Netzwerkprozesse auf

Die Gefahr von Datenmissbrauch stellt sich vor allem bei den mit umfassenden Rechten ausgestatteten Datenbank- und Systemadministratoren. Da ein Großteil der geschäftskritischen Unternehmensdaten in Datenbanken vorgehalten und von Administratoren mit nahezu unbegrenzten Zugriffsrechten betreut wird, ist hier besondere Vorsicht geboten: Werden die Daten unbefugt eingesehen, verändert oder gelöscht, so drohen dem Unternehmen finanzielle Einbußen und Imageverlust. Außerdem läuft das Unternehmen Gefahr, sich durch die Nichteinhaltung von Vorschriften strafbar zu machen. Um mutwillige oder unabsichtliche Sicherheitsverletzungen zuverlässig verhindern zu können, sollte deshalb auch das Zugriffsverhalten der Anwender fortlaufend kontrolliert werden.

Dies ermöglichen Auditing-Lösungen wie Consul InSight: Diese sammelt und speichert plattformübergreifend alle Log-Daten in einem zentralen Verzeichnis. Anhand dieser Informationen lässt sich jeder Dateizugriff und die damit verbundenen Aktionen dokumentieren. Beispielsweise wird erfasst, welcher Anwender eine Datei wie lange aufgerufen hat, was er mit den Informationen gemacht hat und ob er dazu befugt war. Gleichzeitig werden alle sicherheitsrelevanten Informationen in übersichtlichen Reports zusammengefasst. Sicherheitsbeauftragte sehen so auf einen Blick, dass die Netzwerkaktivitäten der Anwender mit den Sicherheitsrichtlinien des Unternehmens übereinstimmen.

Sollte ein Benutzer unerlaubt Daten aufrufen oder verändern, wird der Sicherheitsbeauftragte von der Software-Lösung automatisch alarmiert. Mit dieser Warnfunktion geht das Auditing deutlich über die vom Gesetzgeber geforderte "Bereitstellung vollständiger, genauer und aussagekräftiger sowie zeitnaher Aufzeichnungen" (GoBS, Absatz 4.1) hinaus. Bei Sicherheitsverletzungen – beispielsweise dem unautorisierten Löschen eines Datensatzes – liefern die gesammelten Log-Daten den notwendigen Beweis, um den Verursacher zu überführen. Während IAM in einem Sicherheitskonzept die Funktion eines Pförtners übernimmt, behält die Auditing-Lösung die Netzwerkaktivitäten wie eine Überwachungskamera im Blick. Um dabei die Persönlichkeitsrechte der Anwender zu wahren, stellt beispielsweise Consul InSight alle Benutzerdaten anonymisiert dar. Erst bei einem akuten und schwerwiegenden Sicherheitsverstoß wird die Identität des Verdächtigten in Gegenwart speziell autorisierter Personen aufgedeckt.

Fazit

Die gesetzeskonforme Buchführung ist ein aufwändiger Prozess, bei dem von der Datenerfassung und -Verwaltung über die Speicherung und Datenausgabe bis hin zur Aufbewahrung und Sicherung viele Prozesse durchlaufen werden. Um dabei nie den Überblick zu verlieren ist es hilfreich, sämtliche Aktivitäten anhand von internen Richtlinien und Rechtsvorgaben auf den Prüfstand zu stellen. Mit Hilfe einer Auditing-Lösung lässt sich überwachen, ob das Anwenderverhalten den rechtlichen Rahmenbedingungen entspricht. IAM hingegen stellt sicher, dass nur berechtigte Anwender auf geschäftskritische Daten zugreifen können. Gemeinsam helfen sie Unternehmen dabei, die komplexen Anforderungen des Gesetzgebers einhalten zu können. (consul: ra)