Compliance bei der Softwarelizenzierung

Wachsender Trend zu Compliance-Management auf Basis von "Trust & Verify"

Software License Compliance Management: Softwareumsätze und Kundenzufriedenheit optimieren

Von Mathieu Baissac, VP Product Management, Flexera Software (*)

(06.02.13) - Erfolgreiche Geschäftsbeziehungen beruhen auf dem Vertrauen zwischen Käufern und Verkäufern. Für die Softwarebranche sind die Themen Vertrauen und faire Gegenleistungen traditionell eher schwierige Themen. Denn viele Unternehmen verstoßen trotz bester Absichten immer wieder gegen geltende Nutzungsbestimmungen. Anwendungshersteller stellen ihren Kunden Anwendungen im Rahmen bestimmter Berechtigungen zur Verfügung. Dieser Rahmen gibt vor, wie das Produkt unternehmensweit genutzt werden darf. Diese Nutzungsberechtigungen werden üblicherweise mit einem Lizenzierungsmodell durchgesetzt, das das geistige Eigentum der Softwareapplikationsshersteller gleichzeitig schützt und monetarisiert. Im Laufe der Zeit und je nach avisierten Märkten und Segmenten stellt der Hersteller bisweilen auf ein anderes Lizenzierungsmodell um, das den geänderten Kundenanforderungen besser gerecht wird. Möglicherweise werden auch mehrere Lizenzierungsmodelle zur Wahl gestellt. Diese Dynamik erschwert ein einwandfreies Compliance-Management erheblich.

Doch mit einem richtigen Compliance-Management sind Hersteller in der Lage, ihre Umsätze zu optimieren und gleichzeitig die Zufriedenheit ihrer Kunden zu erhöhen. Wer dies nicht beherrscht, riskiert Umsatzeinbußen und eine zunehmende Entfremdung von seinen Kunden.

Das Für und Wider herkömmlicher Compliance-Management-Konzepte

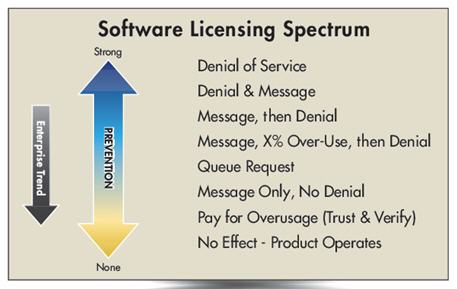

Compliance-Management-Konzepte weichen von Hersteller zu Hersteller erheblich voneinander ab. Das kann sogar für einzelne Produkte desselben Herstellers gelten. Die Branche tendiert zwar zu gewissen Standards, dennoch werden weiterhin unterschiedliche Varianten genutzt.

>> Strikte Vorgaben – Einige Unternehmen geben strikt vor, wie Lizenzen genutzt werden dürfen. Nach diesem Konzept werden die Berechtigungen mithilfe von Lizenzierungsmechanismen durchgesetzt, die den Zugriff auf die Software entweder vollständig unterbinden, sobald der Nutzungsrahmen überschritten wird, oder nur einen gewissen "Spielraum" dulden.

>> Abrechnung nach Software Audit – Das Software Audit ist ein verbreiteter Ansatz, bei dem der Hersteller freiwillig auf jegliche Durchsetzungsmechanismen verzichtet und die Nutzung seiner Produkte vollkommen freigibt. Das erleichtert Unternehmen den ungehinderten internen Einsatz der Software.

>>Enterprise-Lizenzvereinbarung ("All-You-Can-Eat") – Viele Großunternehmen arbeiten auf Basis von Enterprise-Lizenzvereinbarungen. Hierbei stellt der Hersteller dem Kunden die Software ohne konkrete Einschränkungen zur Verfügung (oder mit einem sehr eingeschränkten Durchsetzungsmechanismus). Der Vertrag kann jedoch gewisse Grenzen und Bedingungen vorgeben, um den Hersteller vor Eventualitäten zu schützen, beispielsweise Fusionen oder Übernahmen.

Die zunehmende Komplexität der Softwarelizenzierung

Mit Einführung neuer Technologien, Unterstützung neuer Software-Bereitstellungsmodelle und Entwicklung neuer Lizenzierungsoptionen sind Hersteller und Kunden gleichermaßen einer zunehmenden Komplexität unterworfen. Die meisten Hersteller führen neue Modelle zusätzlich zu vorhandenen ein, da sie ältere Lizenzmodelle für ihre bestehenden Kunden noch über die Restlaufzeit der Lizenzverträge unterstützen müssen.

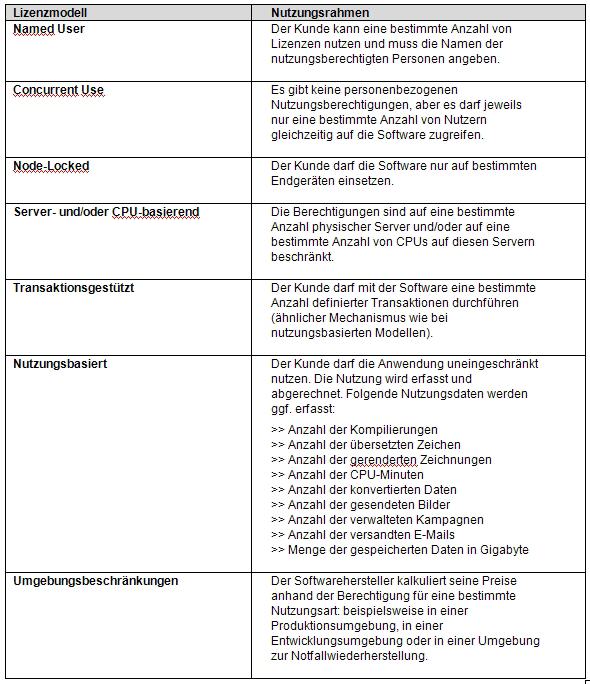

Softwareverträge beruhen häufig auf einem umfassenden Regelwerk. Damit ein fairer Leistungsaustausch überhaupt möglich ist, muss zunächst einmal die Nutzung festgeschrieben werden. Das ist kein einfaches Unterfangen. Softwarenutzung lässt sich nämlich auf unterschiedliche Weise definieren, wie nachfolgend gezeigt wird:

Welcher Ansatz gewählt wird, richtet sich nach dem jeweils verkauften Produkt, den anvisierten Märkten und nicht zuletzt nach der Unternehmenskultur. Hersteller und Kunden, die solche Verträge in gutem Glauben abschließen, müssen Mechanismen etablieren, mit denen sie die Nutzung erfassen können. Nur so lässt sich die Compliance mit den verschiedenen komplexen Nutzungs- und Lizenzmodellen gewährleisten. Wenn ein solcher Mechanismus nicht vorhanden ist, kann nicht sichergestellt werden, dass die Vertragsbestimmungen eingehalten werden und dass es zu einem fairen Leistungstausch kommt. Die unmissverständliche Definition von Berechtigungen ist daher nur sinnvoll, wenn sie von wirksamen Mitteln zur Verwaltung und Erfassung der Nutzung im Kontext dieser Berechtigungen flankiert wird.

Wachsender Trend zu Compliance-Management auf Basis von "Trust & Verify"

Treibende Faktoren für das wachsende Interesse an Compliance-Modellen, die auf Vertrauen und Nachprüfung ("Trust & Verify") beruhen, sind Wettbewerbsdruck, zunehmende Verbreitung von Abonnementsmodellen und der Wunsch, die Beziehungen zwischen Herstellern und Kunden zu verbessern. Trust&Verify ist eine besonders attraktive Alternative für Anwendungshersteller, die auf eine faire Wertschöpfung in einer vertrauensvollen Atmosphäre setzen. Bei diesem nutzungsbasierten Modell haben Anwendungshersteller und Kunden Zugang zu den eigentlichen Nutzungsdaten. Diese Daten können dann mit den vertraglich vereinbarten Berechtigungen abgeglichen werden. Eine einheitliche, aussagekräftige Datenquelle für Berechtigungen und tatsächliche Nutzung ist die Grundlage für den Erfolg von Trust&Verify.

Durch die Implementierung von Trust&Verify wird der gesamte Compliance-Prozess automatisiert. Dies setzt voraus, dass der Hersteller seine Produkte mit einem nutzungsbasierten Lizenzmodell ausstattet. Hersteller, die Trust&Verify übernehmen, profitieren von der Transparenz und Sichtbarkeit der Nutzungsdaten, auf die Kunden und Hersteller gleichermaßen zugreifen können.

Diese "Single Source of Truth" macht es Kunden und Herstellern einfach, die wichtigsten Fragen zur Einhaltung der Lizenzbestimmungen zu beantworten:

• >> Hat die tatsächliche Nutzung den Lizenzrahmen überstiegen, der mit dem Hersteller vereinbart wurde? Wenn ja, in welchem Maße?

• >> Wie häufig wurde der Rahmen überschritten? Kommt es ständig zu derartigen Überschreitungen? Gibt es bestimmte Tage, Monate oder Quartale, an denen Überschreitungen stattfinden? Sind die Überschreitungen während seltener Stoßzeiten aufgetreten?

• >> Ist die Überschreitung auf bestimmte Module, Orte, Abteilungen oder Benutzer beschränkt?

• >> Was lässt sich aus den aktuellen Nutzungstrends für den künftigen Bedarf ableiten?

Anhand dieser Nutzungsdaten können Anwendungshersteller und Kunden fundierte und vertrauensvolle Gespräche führen, um zu gemeinsamen Entscheidungen über den Nutzungswert und die dafür fällige Gegenleistung zu gelangen.

Hersteller, die nicht über eigenes Know-how und eigene Ressourcen verfügen, um ihre nutzungsbasierten Softwarelizenzmodelle im Sinne von Trust&Verify selbst zu entwickeln, haben die Möglichkeit, automatische Lösungen zu implementieren, die die nötigen Lizenzierungsinfrastrukturen und -mechanismen bereitstellen. Ganz gleich, welcher Ansatz gewählt wird: Anwendungshersteller sollten die Flexibilität haben, ein breites Spektrum an Lizenzierungsmodellen in einem einzelnen Produkt zu implementieren. Von der strikten Durchsetzung bis hin zu einem offeneren Trust&Verify. Das kommt der Umsatzentwicklung zugute und sorgt für Compliance.

Der Autor

(*) Mathieu Baissac

Mathieu Baissac ist als Vice President Product Management bei Flexera Software für Produktverkäufe an Softwarevertriebsfirmen und High-Tech Hersteller verantwortlich. Angefangen hat er damit 1994, als er ein Berechtigungsmanagementsystem für eine der größten Softwarevertriebsfirmen der Welt geschrieben hat. Zu seinem Erfahrungsschatz zählen SAP-Implementierungen, die Herstellung von Softwarepaketen, der Betrieb von Lizenz-Call Centern und CIO-Positionen bei internationalen Firmen.

(Flexera Software: ra)

Flexera Software: Kontakt und Steckbrief

Der Informationsanbieter hat seinen Kontakt leider noch nicht freigeschaltet.