Was unter IAM-Compliance zu verstehen ist

Deutsche Unternehmen müssen eine Vielzahl regulatorischer Vorgaben einhalten: DSGVO, DORA und NIS2 oder Standards wie ISO 27001 oder das NIST Cybersecurity Framework

Governance statt Zettelwirtschaft: Wie IAM bei der Umsetzung von DSGVO, DORA, NIS2 und Co. hilft

Von Thomas Müller-Martin, Global Partner Lead bei Omada

Unternehmen sehen sich mit einer Vielzahl regulatorischer Vorgaben konfrontiert – von europäischen Rahmenwerken wie DSGVO, DORA und NIS2 bis hin zu internationalen Standards wie ISO 27001 oder dem NIST Cybersecurity Framework. Was sie eint: Alle verlangen belastbare Prozesse für das Management digitaler Identitäten und Zugriffsrechte. Zu jeder Zeit muss nachvollziehbar sein, wer Zugriff auf welche Systeme hat, mit welcher Berechtigung und zu welchem Zweck. Ohne belastbare Prozesse im Identity- und Accessmanagement (IAM) geraten IT- und Sicherheitsabteilungen schnell ins Hintertreffen.

Was früher als lästige Dokumentationspflicht galt, ist längst ein zentraler Aspekt der digitalen Resilienz geworden. Denn Identitäten sind zum Dreh- und Angelpunkt der Unternehmenssicherheit avanciert – und gleichzeitig zur Angriffsfläche. CISOs und Sicherheitsverantwortliche, die regulatorische Anforderungen souverän beherrschen und IAM strategisch für die Compliance-Einhaltung einsetzen, schaffen resiliente Schutzbarrieren gegen bekannte und unbekannte Cyberbedrohungen.

IAM-Compliance meint nicht nur, Zugriffskontrollen einzurichten, sondern diese auch kontinuierlich zu überwachen und revisionssicher nachweisen zu können. Dabei ist das Ziel nicht eine kurzfristige Zertifizierung, sondern ein dauerhafter Zustand der Überprüfbarkeit – inklusive Drittanbieter, hybrider Umgebungen (On-Premises sowie in der Cloud) und Maschinenidentitäten.

Hier kommen Identity Governance & Administration (IGA)-Lösungen ins Spiel: Sie automatisieren komplexe Prozesse wie Rollenmanagement, Rechtezertifizierungen und Audit-Dokumentation – und helfen, fragmentierte Identitätslandschaften beherrschbar zu machen.

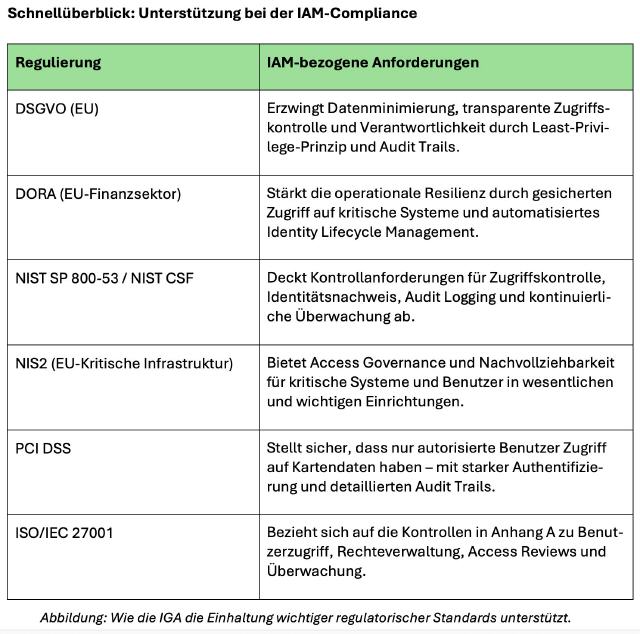

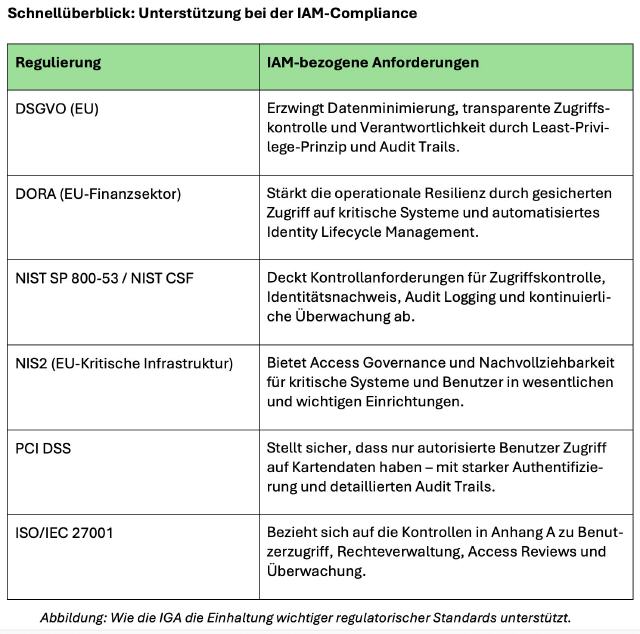

Überblick: Wichtige Regularien und wie IGA unterstützt

Wie hilft IGA also dabei, die einzelnen Regularien umzusetzen? Das zeigt der nachfolgende Überblick mit den wichtigsten Verordnungen und Rahmenwerken, die deutsche Unternehmen auf dem Schirm haben sollten.

DSGVO – Schutz personenbezogener Daten

Die DSGVO fordert transparente Prozesse im Umgang mit personenbezogenen Daten – und das unabhängig von der Branche. IGA-Systeme ermöglichen eine durchgehende Sichtbarkeit aller Zugriffsrechte, erkennen Abweichungen frühzeitig und liefern die notwendigen Nachweise für externe Prüfungen.

DORA – Digitale Resilienz in der Finanzwelt

Mit DORA verpflichtet die EU Finanzinstitute zur Stärkung ihrer digitalen Widerstandsfähigkeit. Dazu gehört auch das Management von IKT-Risiken – unter anderem durch stringente Zugriffskontrollen. IGA-Tools identifizieren systematische Schwachstellen, dokumentieren Berechtigungen und schaffen Klarheit über Verantwortlichkeiten – auch bei externen IKT-Dienstleistern.

NIS2 – Sicherheit für kritische Infrastrukturen

NIS2 bringt neue Pflichten für KRITIS-Betreiber: Der Zugriff auf sensible Systeme muss kontrollierbar, nachvollziehbar und sofort einschränkbar sein. IGA-Lösungen sorgen dafür, dass auch in verteilten Architekturen jederzeit nachvollziehbar ist, welche Identität auf welche Ressourcen zugreifen darf – und warum.

NIST CSF 2.0 – Rahmenwerk für resiliente Sicherheit

Die aktualisierte Version des Cybersecurity Frameworks betont den Stellenwert von Identitätsmanagement als Sicherheitsgrundlage. Mit IGA lassen sich Schutzmaßnahmen konsistent umsetzen: von der Identitätsvalidierung über Least-Privilege-Prinzipien bis hin zu dokumentierten Zugriffszertifizierungen.

PCI DSS – Sicherheit im Zahlungsverkehr

Im Zahlungsverkehr gelten klare Anforderungen an Authentifizierung und Zugriffskontrolle. IGA-Werkzeuge helfen, geschäftsnotwendige Berechtigungen systematisch zu definieren, sensible Daten abzusichern und durchgängige Protokollierungen für alle Zugriffe bereitzustellen.

ISO 27001 – Struktur für Informationssicherheit

Als internationaler Standard für Informationssicherheits-Managementsysteme (ISMS) verlangt ISO 27001 einen strukturierten Umgang mit Sicherheitsrisiken. IAM-Prozesse sind integraler Bestandteil dieses Konzepts. IGA-Lösungen unterstützen wiederum die Etablierung und kontinuierliche Verbesserung des ISMS durch gezielte Maßnahmen zur Verwaltung von Identitäten und Rechten – von der Risikobewertung bis zum Nachweis der Umsetzung.

Handlungsempfehlungen für die Praxis

>> Transparenz schaffen

>> IGA ermöglicht eine durchgängige Sicht auf alle Identitäten – und ist Voraussetzung für regelkonforme Zugriffsverwaltung.

>> Audits vorbereiten, nicht abwarten

>> Echtzeit-Reports und automatisierte Zertifizierungen sorgen für Auditfähigkeit auf Knopfdruck – statt für hektische Recherchen im Ausnahmefall.

>> Verantwortung verankern

>> IAM-Compliance ist kein IT-Solo. Geschäftsführung, Revision, Datenschutz und IT müssen abgestimmt agieren – auf Basis klarer Governance-Strukturen.

Risiken durch Versäumnisse

Ob Reputationsverlust, Bußgeld oder Geschäftsunterbrechung – die Folgen mangelnder IAM-Kontrolle reichen weit. Und sie treffen längst nicht nur große Konzerne. Auch Mittelständler, Behörden und Dienstleister geraten zunehmend in regulatorischen Zugzwang.

Wer Compliance nur als Pflichtübung versteht, unterschätzt ihre strategische Dimension. Denn in einer zunehmend vernetzten IT-Welt ist Identitätsmanagement nicht nur eine Frage der Sicherheit, sondern der künftigen Geschäftsfähigkeit. IGA schafft die notwendige Grundlage, um regulatorischen Anforderungen zu entsprechen – zuverlässig, nachvollziehbar und skalierbar. So wird aus einer regulatorischen Herausforderung eine strukturierte Sicherheitsarchitektur. (Omada: ra)

eingetragen: 14.05.25

Omada Solutions: Kontakt und Steckbrief

Der Informationsanbieter hat seinen Kontakt leider noch nicht freigeschaltet.