Skepsis gegenüber dem neuen Personalausweis

Umfrage: Nur wenige Anwender vertrauen unvoreingenommen dem Konzept des neuen Identitätsnachweises

nPA ermöglicht Identifizierung im Internet: Nutzer wollen auf Online-Einsatz des neuen Personalausweises verzichten

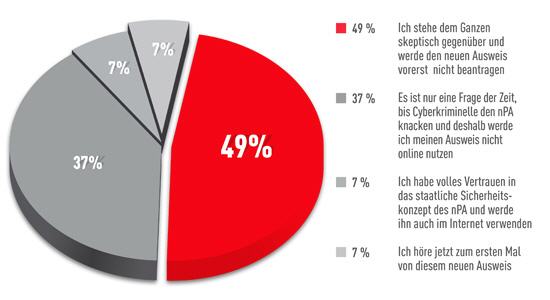

(26.10.10) - Im September 2010 stellte Avira in einer nicht repräsentativen Online-Umfrage die Frage, wie die Surfer zum neuen Personalausweis (nPA) stehen, der am 1. November 2010 in Deutschland eingeführt wird. Die Umfrage zeigte, dass die große Mehrheit der insgesamt 961 Teilnehmer dem neuen Personalausweis sehr skeptisch entgegen sieht. Nur wenige der Antwortenden vertrauen dem System, einigen ist der neue Personalausweis noch nicht einmal ein Begriff.

In exakten Zahlen ist es mit 49 Prozent (467) fast die Hälfte der Befragten, die dem neuen Personalausweis skeptisch gegenübersteht und diesen vorerst gar nicht beantragen will. Weitere 37 Prozent (353) der Umfrageteilnehmer sind überzeugt, es sei nur eine Frage der Zeit, bis Cyberkriminelle den neuen Personalausweis knacken werden. Daher haben sie nicht vor, ihr neues Identitätsdokument online zu nutzen.

Lediglich 7 Prozent (73) haben nach eigenen Angaben volles Vertrauen in das staatliche Sicherheitskonzept des neuen Personalausweises. Diese Nutzer möchten den Ausweis – wie von den Behörden vorgesehen – auch für Aktivitäten im Internet zum Einsatz bringen.

Weitere 7 Prozent (68) sind beim Thema nPA noch vollkommen unbefangen. Diese Nutzer gaben im Rahmen ihrer Antworten an, sie würden zum ersten Mal von dem neuen Ausweis hören.

Der Chip auf dem neuen Personalausweis macht ihn zum biometriegestützten, elektronischen "Personaldokument". Damit kann dessen Eigentümer eindeutig seine Identität (elektronische Identität, eID) nachweisen. Da der Identitätsnachweis eine Absicherung für beide Seiten ist, sollen das Bezahlen und der Austausch von Daten im Internet sicherer werden.

Ist zusätzlich die Qualifizierte Elektronische Signatur (QES) (1) auf dem Ausweis gespeichert, kann der nPA auch für digitale Behördengänge eingesetzt werden. Darüber hinaus ist es möglich den neuen Personalausweis als Identitätsnachweis beim Internet-Shopping zu verwenden.

Wenn jedoch Cyberkriminelle auf den Rechner Zugriff haben, können sie beispielsweise per Keylogger die PIN bei der Eingabe auslesen und damit auch an Daten vom Personalausweis gelangen, sagt Avira. Die PIN alleine, ohne den nPA oder eine exakte elektronische Kopie dessen, sei jedoch nutzlos für den Cyberkriminellen. Nur wer sowohl über die 6-stellige PIN als auch über den Ausweis verfüge, könne Informationen zur Übermittlung freigeben. Die PIN sollte daher auch in diesem Fall immer getrennt vom Ausweis aufbewahrt werden.

"Bei der Anwendung des neuen Personalausweises werden Daten nur zwischen Anwender und Anbieter ausgetauscht. Als Angriffspunkte bleibt somit nur der Rechner des Anwenders und der Computer des Anbieters, Verkäufers oder der Behörde", sagt so Philipp Wolf, Datensicherheitsexperte bei Avira. Daher sei es besonders wichtig, sich mit einem leistungsstarken und stets aktuellen Virenschutz inklusive Firewall auszustatten.

(1) Die Qualifizierte elektronische Signatur wird mit einer sicheren Signaturerstellungseinheit erzeugt und basiert auf einen qualifizierten Zertifikat, das zum Zeitpunkt der Erzeugung gültig ist.

(Avira: ra)

Avira: Kontakt und Steckbrief

Der Informationsanbieter hat seinen Kontakt leider noch nicht freigeschaltet.